17.01.2002 Джим Карр

Новое поколение биометрических устройств аутентификации сметает прежние преграды.

Если экипаж космического корабля во главе с капитаном Джином Люком Пикардом из известного телесериала Star Trek мог взаимодействовать с вычислительной системой Enterprise с помощью голоса, то почему же мы не входим в сеть таким образом? На самом деле сегодня это и возможно, и невозможно.

Биометрические устройства аутентификации для проверки идентичности пользователя на основе таких уникальных биологических показателей, как голос, отпечатки пальцев или черты лица, стали основой сюжетов многих киносценариев. Для перехода в режим ручного управления капитан Пикард мог обратиться к системе так: «Компьютер, используй код аутентификации альфа-омега!» Однако действительность часто не совпадает с вымыслом, и вряд ли вам или вашим коллегам удастся войти в свою сеть, используя речевое обращение.

Нельзя сказать, что биометрические устройства прежде не были доступны. Например, компания EyeDentify в 1982 г. первой начала поставлять на рынок сканеры сетчатки глаза; компания Recognition Systems с 1986 г. реализует устройство считывания для идентификации сотрудников по форме ладони; в изобилии предлагается оборудование для считывания радужной оболочки и отпечатков пальцев, а также системы удостоверения личности по голосу и чертам лица. Впрочем, широкое распространение подобных устройств тормозилось целым рядом факторов. Самым главным препятствием была их высокая цена, а ведь учреждениям, где необходимы персональные устройства аутентификации, требуются крупные партии - им нужны сотни или тысячи таких устройств.

Кроме того, большинство средств аутентификации оказалoсь слишком громоздким для инсталляции на настольных системах, в ноутбуках и в таких портативных устройствах, как сотовые телефоны или персональные электронные секретари. Массовому их внедрению мешала слишком низкая скорость работы.

И наконец, мало кто из руководителей отделов ИТ осознает необходимость приобретения таких продуктов. Большинство вычислительных систем вполне обходится обычными паролями и стандартными системами доступа, контролируемыми с помощью магнитных карт-ключей, хотя сотрудники часто нарушают правила работы, делясь своими паролями и картами с коллегами.

Однако налицо все признаки того, что рынок вполне «созрел» для такого оборудования. Производители начинают преодолевать физические и финансовые препятствия на пути внедрения биометрических устройств, и весьма вероятно, что им найдется применение во многих сетевых решениях.

Так что же происходит на рынке биометрических продуктов? Ясно одно: он стремительно развивается, особенно в области распознавания отпечатков пальцев, где технология уходит от оптических решений к интегральным схемам (ИС). К тому же биометрические возможности реализуются в огромном числе прочих устройств, включая клавиатуру, смарт-карты и оборудование контроля доступа. Давайте познакомимся поближе с некоторыми из них.

НЕБОЛЬШОЙ, НО РАСТУЩИЙ СПРОС

Какие бы цифры ни приводились, очевидно, что немногим организациям действительно необходимы биометрические устройства аутентификации. Поэтому рынок таких продуктов еще невелик, хотя растет довольно быстрыми темпами.

По данным аналитической компании Frost&Sullivan, общий объем продаж биометрического оборудования в Америке в 2000 г. не превысил 86,8 млн долларов и вырос в 2001 г. только до 160,3 млн долларов - цифры небольшие, тем не менее среднегодовой темп роста в сложных процентах составляет 109%. По прогнозам исследовательского центра META Group, уровень продаж этих устройств во всем мире в 2001 г. составит, как ожидается, около 300 млн долларов, а в 2003 г. эта сумма достигнет 900 млн долларов.

По информации консалтинговой компании International Biometric Group из Нью-Йорка, наиболее распространенной технологией стало сканирование отпечатков пальцев. Отмечается, что из 127 млн долларов, вырученных от продажи биометрических устройств, 44% приходится на дактилоскопические сканеры. Системы распознавания черт лица занимают второе место по уровню спроса, который составляет 14%, далее следуют устройства распознавания по форме ладони (13%), по голосу (10%) и радужной оболочке глаза (8%). Устройства верификации подписи в этом списке составляют 2%.

Эрл Перкинс, заместитель директора META Group по вопросам биометрических устройств и смарт-карт, сравнивает неприятие пользователями биометрических приборов с ситуацией, складывающейся на рынке инфраструктуры открытых ключей (Public Key Infrastructure, PKI). Он полагает, что оба направления достойны признания со стороны корпоративных служб безопасности и сетевых администраторов. По словам Джесона Райта, возглавляющего направление безопасности в компании Frost&Sullivan, основной фактор, способный радикально повлиять на ситуацию на рынке биометрических устройств, - их стоимость. Только недавно цены на биометрические продукты упали до уровня, приемлемого для массового потребителя.

Например, дактилоскопические считыватели сейчас продаются по цене от 100 до 200 долларов в расчете на пользователя, став значительно дешевле по сравнению с 1998 г., когда их цена составляла около 400 долларов. К тому же многочисленные производители ПК и внешних устройств встраивают дактилоскопические сканеры в свои продукты; среди них крупнейший производитель ПК компания Compaq, поставщики «мышей» SecuGen и Siemens, а также выпускающая клавиатуры Fujitsu Takaisaws.

Резкое снижение цен на устройства аутентификации наблюдается и на рынке других биометрических технологий. В частности, стоимость оборудования идентификации личности по голосу и чертам лица, где могут применяться микрофоны и камеры, которые поставляются в стандартной комплектации со многими настольными системами ПК и ноутбуками, снизилась до уровня массового потребления.

Однако есть нечто более важное, чем цены, утверждает Перкинс. Тот факт, что организации еще не закупают биометрические устройства крупными партиями, свидетельствует об отсутствии надлежащего внимания к собственной инфраструктуре идентификации. Большинство организаций имеет множество различных каталогов, пять-шесть методов аутентификации, сетевой вход в Windows, а каждое приложение защищено собственным паролем.

По существу, основная масса биометрических систем аутентификации разрабатывается в виде самостоятельных либо «точечных» решений; т. е. одно подразделение использует дактилоскопический считыватель для санкционированного доступа к ПК, другое - технологию сканирования ладони для доступа в серверную комнату, но взаимосвязи между этими двумя решениями нет. Поэтому подобные устройства обычно внедряются сами по себе, без интеграции с внутренними системами и списками идентификаторов пользователей. Ситуация здесь меняется, но медленно.

До недавних пор производители не умели комбинировать в одном интегрированном продукте эти несопоставимые методы, чтобы разнообразное биометрическое оборудование можно было использовать с одной внутренней системой. Однако некоторые компании, например Ankari, BioNetrix, Identix, Keyware и SAFLinks, уже реализуют подобные продукты.

Они интегрируют биометрические возможности во внутренние системы: в частности, в такие системы однократной аутентификации (Single Sign-On, SSO) масштаба предприятия, как eTrust компании Computer Associates и Novell Modular Authentification Service (NMAS) компании Novell. Подобная консолидация позволяет сетевым администраторам заменить службы однократной аутентификации паролей биометрическими технологиями.

Учитывая снижение цен, уменьшение размеров устройств и более высокую степень интеграции, аналитики полагают, что сетевые администраторы наконец поймут преимущества биометрических устройств перед системами аутентификации по паролю. При использовании дактилоскопических сканеров и устройств распознавания голоса для входа в сети сотрудники избавляются от необходимости запоминать сложные пароли. При этом никто другой не сможет «позаимствовать» их отпечатки пальцев для несанкционированного доступа к критически важным сетевым ресурсам.

По словам Франка Принса, старшего аналитика группы по вопросам инфраструктуры электронной коммерции в компании Forrester Research, биометрический подход позволяет упростить процесс выяснения «кто вы такой». Обращая внимание на то, что основным фактором в продвижении биометрических технологий производители считают удобство применения этих устройств, он предостерегает от излишнего упрощения системы идентификации, которое не должно приводить к нарушению принципа «разумной достаточности».

ОПТИКА ПРОТИВ ИНТЕГРАЛЬНЫХ СХЕМ

Неудивительно, что самый значительный прогресс наблюдается среди сканеров отпечатков пальцев, поскольку они составляют значительную долю рынка биометрических устройств. При этом многие производители все чаще переходят от дактилоскопического оборудования на базе оптики к продуктам, основанным на интегральных схемах.

В традиционных устройствах сканирования отпечатков пальцев основным элементом является маленькая оптическая камера для записи характерного рисунка пальца. Ряд производителей, включая компанию DigitalPersona, все еще использует эту технологию.

Однако, по мнению Скотта Муди, главного администратора в AuthenTec (полупроводниковой компании, занимающейся разработкой микросхем для некоторых периферийных дактилоскопических сканеров), все больше производителей дактилоскопического оборудования проявляeт внимание к сенсорным устройствам на базе интегральных схем. Такая тенденция открывает новые сферы применения аутентификации на основе отпечатков пальцев.

Новое поколение продуктов измеряет емкостное сопротивление кожи для формирования изображения по различным характеристикам отпечатка пальца. Например, сенсорное дактилоскопическое устройство компании Veridicom собирает информацию, считывая емкостное сопротивление с помощью твердотельного полупроводникового датчика.

Принцип действия таков: палец, приложенный к этому прибору, выполняет роль одной из пластин конденсатора. Другая, расположенная на поверхности сенсора, представляет собой кремниевую микросхему с 90 тыс. чувствительных пластинок конденсатора, которые формируют восьмиразрядное представление о выпуклостях и впадинах рисунка сосудов пальца. Полученная информация преобразуется в видеосигнал и затем обрабатывается в соответствии с алгоритмом, формирующим образец изображения. Именно по этому образцу, а не по изображению самого отпечатка, осуществляется верификация пользователя при последующей регистрации.

Другой используемый компанией AuthenTec метод делает сенсорную проверку на основе интегральных схем еще более точной. Дактилоскопический считыватель FingerLoc на базе интегральных схем (и недавно выпущенный EntrePad) содержит прямоугольную поверхность для проверки отпечатков пальцев, называемую сенсорной матрицей. Это не что иное как активный массив антенн, состоящий более чем из 16 тыс. элементов с прозрачным покрытием, защищающим от царапин и прочих внешних воздействий. Сенсорная матрица окружена направляющим кольцом, которое передает слабые сигналы, улавливаемые отдельными элементами-антеннами.

Муди приводит пример совместной работы программного обеспечения TruePrint и аппаратных устройств компании AuthenTec по сканированию более глубокого слоя (под эпидермисом) - там, где находятся уникальные выпуклости и впадины, создающие рисунок пальца. Когда пользователь прикасается к поверхности микросхемы, направляющее кольцо ассоциирует слабый сигнал с подкожным слоем пальца.

Данный сигнал создает цифровой образец, который отражает уникальную подкожную структуру - в этом заключается отличительное преимущество технологии AuthenTec. Используя усилители более высокого разрешения (менее 1 пиксела) и прочие средства восстановления сигнала, TruePrint управляет выходными сигналами с тысяч отдельных сенсорных элементов и формирует на их основе точное неискаженное представление отпечатка пальца, после чего переводит его в образец, используемый впоследствии для верификации.

ЗА И ПРОТИВ ИНТЕГРАЛЬНОГО И ОПТИЧЕСКОГО ПОДХОДОВ

Хотя поставщики биометрических устройств на базе интегральных схем и оптики не ведут между собой непримиримую войну, тем не менее каждая из технологий имеет ярых приверженцев, которые приводят различные доводы за и против обоих методов. Споры ведутся в основном вокруг стоимости и производительности.

Муди обращает внимание на то, что продукты на базе интегральных схем могут иметь значительно меньшие размеры, чем оптические считыватели, и потому их проще реализовать в более широком спектре периферийных устройств. Новое сенсорное устройство AuthenPad компании AuthenTec представляет собой квадрат со стороной 20 мм и толщиной 1,4 мм (размеры сенсора FingerLoc, выпущенного год назад, соответственно 26 мм и 4 мм).

Что же касается оптических считывателей, то, по мнению Георга Майерса, заместителя директора по маркетингу компании DigitalPersona, они будут по-прежнему присутствовать на рынке, и на это есть несколько причин. Спрос на оборудование определяется не только производительностью, но и ценой. Майерс утверждает, что устройства на интегральных схемах плохо переносят прикосновения, поскольку жир, масло, соль на руках могут со временем испортить поверхность микросхемы. Хотя производители кремниевых покрытий способны преодолеть эти трудности, производство биометрических продуктов на интегральных схемах все еще требует определенных затрат, и сократить стоимость можно только за счет уменьшения размеров микросхемы.

Проблема, по его словам, состоит в том, что информация о рисунке пальца, которую снимают маленькие микросхемы, недостаточна для получения точного представления, поскольку они не считывают информацию со всего пальца. Между тем сенсоры U.are.U компании DigitalPersona позволяют сделать это. Кроме того, такие устройства опираются на алгоритм преобразования изображения отпечатка пальца в уникальную схему «характерных точек» (см. Рисунок 1). Данный алгоритм сканирования применяется в дактилоскопических устройствах, предназначенных для пентициарных учреждений. Характерными называются точки, несущие уникальную информацию об отпечатке пальца: например, о тех местах, где рисунок сосудов заканчивается завитком или выпуклостью. Майерс считает, что такой метод позволяет более точно считывать информацию об отпечатке, нежели копирование линий кровеносных сосудов с указанием особенностей кожного рельефа.

Небольшой размер дактилоскопических считывателей на интегральных схемах обеспечивает их интеграцию в периферийные устройства, наделяя последние комбинированными функциями.

Как уже отмечалось, Compaq поставляет на рынок ПК DeskPro со считывателем в качестве одной из опций. Такой считыватель, разработанный компанией Identix, имеет площадь около дюйма и подключается к ПК через параллельный порт.

Прочие производители комбинируют биометрические системы со смарт-картами и картами-ключами. Например, компания AiT/affinitex интегрировала считыватель VeriMe в идентификационную карточку. Это устройство толщиной 1,27 мм взаимодействует со считывателем идентификационной карточки посредством инфракрасного сигнала, как это уже реализовано в случае карт контроля доступа, которые во многих учреждениях применяются для открывания дверей. Но и при таком подходе пользователям требуется первоначально занести свой отпечаток пальца в систему для создания его образца.

По словам Берни Эша, старшего администратора компании AiT/affinitex, сотрудник должен приложить свой палец к карточке, находясь внутри полутораметровой зоны от считывателя. При совпадении отпечатка с образцом системе управления сообщается его личный ключ шифрования. Таким образом гарантируется безопасный доступ к разрешенным ресурсам.

В биометрической идентификационной смарт-карте Authentic компания Oberthur Card Systems реализовала сходный подход. Как и в VeriMe, образец отпечатка пальца запоминается в памяти карты в процессе внесения в списки идентификаторов пользователей, устанавливая соответствие между образцом и личным ключом шифрования. Затем, когда пользователь вводит смарт-карту в считыватель и прикладывает палец к сенсору, ключ удостоверяет его личность.

Эрл Перкинс считает комбинацию биометрических устройств и смарт-карт удачным решением. «У многих европейских производителей смарт-карт слюнки текут при мысли о североамериканском рынке», - заявляет он, замечая, что их разработкой занимаются также компании Gemplus и Schlumberger.

ПРОТЯНИ МНЕ РУКУ

Устройства сканирования ладони, или сканирования формы ладони, по уровню доходов занимают второе место среди биометрических устройств, однако редко применяются в сетевой среде из-за высокой стоимости и размера. В качестве примера можно привести компанию Recognition Systems, которая продает систему распознавания по форме ладони HandKey II за 1595 долларов, что превышает возможности многих организаций, желающих приобрести настольные устройства безопасности. Кроме того, как и многие другие подобные устройства, HandKey II крепятся к стене и слишком велики для установки на настольную систему или ноутбук.

Однако сканеры формы ладони идеальны для вычислительных сред со строгим режимом безопасности и напряженным трафиком, включая серверные комнаты, считает Мартин Худдарт, директор компании Recognition Systems. Он утверждает, что они чрезвычайно точны, обладают очень низким коэффициентом ошибочного отказа (False Rejection Rate, FRR), т. е. процентом отклоненных законных пользователей. Низкий коэффициент FRR имеет очень важное значение, прежде всего, потому, что позволяет смягчить чувство разочарования и дискомфорта, которое испытывают пользователи по отношению к биометрическому оборудованию.

Устройства считывания формы ладони создают объемное изображение ладони, измеряя длину пальцев, толщину и площадь поверхности ладони. Продукты компании Recognition Systems выполняют более 90 измерений, которые преобразуются в девятиразрядный образец для дальнейших сравнений. Этот образец может быть сохранен локально, на индивидуальном сканере ладони либо в централизованной базе данных.

Среди производителей устройств распознавания формы ладони можно отметить компании Stromberg и Dermalog.

СИСТЕМЫ РАСПОЗНАВАНИЯ ЧЕРТ ЛИЦА И ГОЛОСА

Технология сканирования черт лица подходит для тех приложений, где прочие биометрические технологии непригодны. В этом случае для верификации и идентификации личности используются особенности глаз, носа и губ.

Производители устройств распознавания черт лица - BioID America, Visionics и eTrue - разработали собственные математические алгоритмы для идентификации пользователей: например, Visionics создала устройство Local Feature Analysys для получения снимка лица.

Компания BioID America поставляет на рынок как оборудование для распознавания по чертам лица, так и устройства верификации по голосу. Джефф Бечлер, директор по продажам, среди преимуществ сканирования черт лица называет возможность использования таких приспособлений вместе с различными типами камер, поставляемыми в стандартной комплектации с ПК.

Но исследования, проводимые компанией International Biometric Group, говорят о том, что сотрудники многих организаций не доверяют устройствам распознавания по чертам лица отчасти из-за того, что камера их фотографирует, а затем выводит снимки на экран монитора; при этом многие опасаются, что используемая камера низкого качества. Кроме того, по данным этой компании, сканирование черт лица - единственный метод биометрической аутентификации, который не требует согласия на выполнение проверки (и может осуществляться скрытой камерой), а потому имеет негативный для пользователей подтекст.

Системы аутентификации по голосу экономически выгодны по тем же причинам, что и системы распознавания по чертам лица. В частности, их можно устанавливать с оборудованием (например, микрофонами), поставляемым в стандартной комплектации со многими ПК.

Все это говорит о том, что оборудование аутентификации по голосу более пригодно для интеграции в приложения телефонии, чем для входа в сеть. Обычно оно позволяет абонентам получить доступ в финансовые или прочие системы посредством телефонной связи. Наиболее известна на этом рынке продукция компаний Nuance Communications и SpeechWorks.

Один из этапов работы данных устройств - распознавание голоса, т. е. сначала распознается контекст произнесенных слов, а затем подтверждается тождество личности.

«Системы аутентификации по голосу при записи образца и в процессе последующей идентификации опираются на такие уникальные для каждого человека особенности голоса, как высота, модуляция и частота звука», - утверждает Джо Маннино, главный администратор компании VeriVoice. По мнению Лауры Марино, менеджера по продуктам компании Nuance Communications, производящей систему аутентификации по голосу Verifier, эти показатели определяются физическими характеристиками голосового тракта и уникальны для каждого человека.

Из-за того, что голос можно просто записать на пленку или другие носители, некоторые производители, включая VeriVoice, встраивают в свои продукты операцию запроса отклика. Эта функция предлагает пользователю при входе ответить на предварительно подготовленный и регулярно меняющийся запрос: например, такой: «Повторите числа 0, 1, 3».

МИНУС АУТЕНТИФИКАЦИЯПО СЕТЧАТКЕ ГЛАЗА

Лишь в области сканирования сетчатки глаза, одном из самых точных биометрических методов, отрасль движется вспять. Это связано с тем, что основной производитель таких систем, компания EyeDentify, отозвала свою модель 2001 сканера сетчатки из-за недостаточной ее проработки: продукт отличался слишком большим количеством движущихся частей и довольно высокой ценой порядка 2000 долларов.

По словам президента EyeDentify Крега Силви, сетчатка человеческого глаза представляет собой уникальный объект для аутентификации. «Даже у близнецов рисунок кровеносных сосудов глазного дна отличается», - подчеркивает он.

Технология сканирования, запатентованная компанией EyeDentify, заключается в том, что инфракрасное излучение кровеносных сосудов сетчатки отражается и собирается под различными углами. По аналогии с другими биометрическими устройствами, полученная информация скрупулезно анализируется с помощью соответствующих алгоритмов: в частности, оборудование от EyeDentify формирует 96-разрядный образец, который уникальным образом идентифицирует человека.

К сожалению, пользователи считают модель 2001, в состав которой входят движущиеся зеркала и ленты, слишком неудобной. Силви утверждает, что компания разрабатывает сканер сетчатки, который будет стоить 400-500 долларов и способен с высокой степенью точности выполнять сканирование на расстоянии 7,5 см, не оставляя ни малейших сомнений при идентификации личности. Он уверен, что более быстрые процессоры и прочие новые технологии позволят создать полностью электронный считыватель сетчатки глаза без движущихся частей.

Джим Карр - заместитель главного редактора Network Magazine. С ним можно связаться по адресу: [email protected] .

Рассматриваемые производители биометрических устройств

Рабочая группа BioAPI Consortium занимается разработкой стандартного прикладного программного интерфейса (Application Program Interface, API) для биометрических устройств. Информацию об этих разработках можно найти по адресу: http://www.bioapi.com .

На сайте компании Internetional Biometric Group по адресу: http://www.biometricgroup.com , можно получить информацию о производителях и продуктах, а также актуальные данные о рынке биометрических технологий.

Ссылки на формулировки биометрических технологий, отчеты о научной работе, проекты и публикации компании Biometric Research на базе Мичиганского университета приводятся по адресу: http://www.boimetrics.cse.msu.edu.com .

Михайлов Алексей Алексеевич

начальник сектора отдела ФКУ НИЦ «Охрана» МВД России, подполковник полиции,

Колосков Алексей Анатольевич

старший научный сотрудник ФКУ НИЦ «Охрана» МВД России, подполковник,

Дронов Юрий Иванович

старший научный сотрудник ФКУ НИЦ «Охрана» МВД России

ВСТУПЛЕНИЕ

В настоящее время наблюдается бурное развитие биометрических систем контроля и допуска (далее биометрии) как за рубежом, так и в России. Действительно, использование биометрии для целей охраны чрезвычайно привлекательно. Любой ключ, таблетку - TouchMemory, Proxy-карту или другой материальный идентификатор можно украсть, сделать дубликат и таким образом получить доступ к объекту охраны.

Цифровой ПИН-код (вводится человеком с помощью клавиатуры) можно зафиксировать с помощью банальной видеокамеры, и потом есть возможность шантажа человека или угрозы физического воздействия на него с целью получения значения кода. Редко кто из читателей, на собственном опыте или на опыте своих знакомых, не сталкивался с таким способом мошенничества. Появился даже термин, обозначающий данный способ изъятия честно заработанных денег у граждан, - скимминг (от англ. skim - снимать сливки).

Биометрический идентификатор невозможно украсть или получить путем шантажа, что делает в перспективе его очень привлекательным для целей охраны и доступа. Правда, можно попытаться создать имитатор биологического признака человека, но тут должна проявить себя в полной мере биометрическая система и отвергнуть подделку.

Вопрос «обхода» биометрических систем - это большая и отдельная тема, и в рамках этой статьи мы не будем ее затрагивать, да и создать имитатор биологического признака человека - непростая задача.

Особенно отрадно отметить активное развитие данного направления охранной техники в России. Например, «Русское общество содействия развитию биометрических технологий, систем и коммуникаций» существует с 2002 года.

Существует и технический комитет по стандартизации ТК 098 «Биометрия и биомониторинг», который работает достаточно плодотворно (выпущено более 30 ГОСТ, см.: http://www.rusbiometrics.com/), но нас, как пользователей, больше всего интересует ГОСТ Р ИСО/МЭК19795-1-2007 «Автоматическая идентификация. Идентификация биометрическая. Эксплуатационные испытания и протоколы испытаний в биометрии. Часть 1. Принципы и структура».

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Для того чтобы понимать, о чем пишут в нормативных документах, необходимо определиться в терминах и определениях. Чаще всего по своему физическому принципу пишут об одном и том же, но называют совершенно иначе. Итак, о наиболее значимых параметрах в биометрии:

VERIFICATION (верификация) - процесс, при котором происходит сравнение представленного пользователем образца с шаблоном, зарегистрированным в базе данных (ГОСТ Р ИСО/МЭК19795-1-2007). Здесь принципиальным является, что один образец сравнивается с одним шаблоном (сравнение один к одному с биометрическим шаблоном), поэтому любая биометрическая система будет иметь лучшие показатели для верификации по сравнению с идентификацией.

IDENTIFICATION (идентификация) - процесс, при котором осуществляется поиск в регистрационной базе данных и предоставляется список кандидатов, содержащих от нуля до одного или более идентификаторов (ГОСТ Р ИСО/МЭК19795-1-2007). Здесь принципиальным является, что один образец сравнивается со многими шаблонами (сравнение один ко многим), и ошибка системы многократно возрастает. Идентификация становится наиболее критичным параметром для систем биометрии, основанной на распознавании характерных черт лица человека. Для машины лица людей практически идентичны.

FAR (False Acceptance Rate) - вероятность несанкционированного допуска (ошибка первого рода), выраженное в процентах число допусков системой неавторизованных лиц (имеется в виду верификация). Вероятностные параметры выражаются или в абсолютных величинах (10-5), для параметра FAR это означает, что 1 человек из 100 тыс. будет несанкционированно допущен, в процентах данное значение будет (0,001%).

ВЛД - вероятность ложного допуска (FAR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FRR (False Rejection Rate) - вероятность ложного задержания (ошибка второго рода), выраженное в процентах число отказов в допуске системой авторизованных лиц (имеется в виду верификация).

ВЛНД - вероятность ложного недопуска (FRR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FMR (False Match Rate) - вероятность ложного совпадения параметров. Где-то мы это уже читали, см. FAR, но в данном случае один образец сравнивается со многими шаблонами, заложенными в базу данных, т.е. происходит идентификация.

ВЛС - вероятность ложного совпадения (FMR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FNMR (False Non-Match Rate) - вероятность ложного несовпадения параметров, в данном случае один образец сравнивается со многими шаблонами, заложенными в базу данных, т.е. происходит идентификация.

ВЛНС - вероятность ложного несовпадения (FNMR), (ГОСТ Р ИСО/МЭК19795-1-2007).

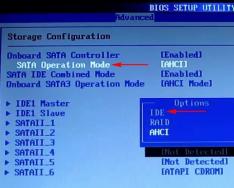

Параметры (как и остальные перечисленные выше) взаимосвязаны (рис. 1). Меняя порог FAR и FRR - «чувствительности» биометрической системы, мы одновременно изменяем их, выбирая требуемое соотношение. Действительно, можно так настроить биометрическую систему, что она с большой долей вероятности будет пропускать зарегистрированных пользователей, но и с достаточной долей вероятности будет пропускать и незарегистрированных пользователей. Поэтому данные параметры должны быть указаны одновременно для биометрической системы.

Рис. 1. Графики FAR и FRR

Если указывается только один параметр, то вас, как пользователя, это должно насторожить, поскольку таким образом очень легко завысить параметры в сравнении с конкурентом. Утрируя, можно сказать, что самый низкий коэффициент FAR будет иметь неработающая система, уж точно она никого несанкционированно не допустит.

Более или менее объективным параметром биометрической системы является коэффициент EER.

Коэффициент EER (равный уровень ошибок) - это коэффициент, при котором обе ошибки (ошибка приема и ошибка отклонения) эквивалентны. Чем ниже коэффициент EER, тем выше точность биометрической системы.

Для параметров FMR и FNMR строят аналогичный график (рис. 2). Обратите внимание, что этот график всегда должен иметь привязку к объему базы данных (обычно числа выбирают с шагом 100, 1000, 10000 шаблонов и т.д.).

Рис. 2. Графики FMR и FNMR

КОО - кривая компромиссного определения ошибки (англ. DET - detection error trade-off curve; DET curve). Модифицированная кривая рабочей характеристики, по осям которой отложены вероятности ошибки (ложноположительная - по оси X и ложноотрицательная - по оси У), (ГОСТ Р ИСО/МЭК19795-1-2007).

Кривую КОО (DET) используют для построения графика вероятностей ошибок сравнения (ВЛНС (FNMR) в зависимости от ВЛС (FMR)), вероятностей ошибок принятия решения (ВЛНД (FRR) в зависимости от ВЛД (FAR)) (рис. 3-4) и вероятностей идентификации на открытом множестве (ВЛОИ в зависимости от ВЛПИ), (ГОСТ Р ИСО/МЭК19795-1-2007).

Рис. 3. График DET

Рис. 4. Пример кривых КОО (ГОСТ Р ИСО/МЭК19795-1-2007)

Графики, отображающие качество работы биометрических систем, достаточно многочисленны, иногда создается впечатление, что их назначение - запутать доверчивого пользователя. Существуют еще РХ -кривая рабочей характеристики (англ. ROC - receiver operating characteristic curve) (рис. 5-6), и, конечно, вы понимаете, что это далеко не последние кривые и зависимости, которые существуют в биометрии, но для ясности вопроса не будем на них останавливаться.

Рис. 5. Пример набора кривых РХ (ГОСТ Р ИСО/МЭК19795-1-2007)

Рис. 6. Пример ROC-кривой

Кривые РХ (ROC) не зависят от порога, что позволяет проводить сравнение эксплуатационных характеристик различных биометрических систем, используемых в аналогичных условиях, или одной биометрической системы, используемой в различных условиях окружающей среды.

Кривые РХ (ROC) используют для изображения эксплуатационных характеристик алгоритма сравнения (1 - ВЛНС в зависимости от ВЛС), (1 - FNMR в зависимости от FMR), эксплуатационных характеристик биометрических систем верификации (1 - ВЛНД в зависимости от ВЛД), (1 - FRR в зависимости от FAR), а также эксплуатационных характеристик биометрических систем идентификации на открытом множестве (вероятность идентификации в зависимости от ВЛПИ).

Примечание: ВЛПИ - вероятность ложноположительной идентификации (англ. FPIR - false-positive identification-error rate), т.е. доля транзакций идентификации незарегистрированных в системе пользователей, в результате которых возвращается идентификатор (ГОСТ Р ИСО/МЭК19795-1-2007).

1) Параметры FAR (ВЛД), FRR (ВЛНД) и FMR (ВЛС) FNMR (ВЛРС) имеет смысл рассматривать только в совокупности.

2) Чем ниже коэффициент EER, тем выше точность биометрической системы.

3) Хорошим тоном для биометрической системы является наличие графиков DET (КОО) и ROC (РХ).

ГРАНИЦЫ ПАРАМЕТРОВ FAR И FRR БИОМЕТРИЧЕСКИХ СИСТЕМ

Теперь давайте прикинем, какие параметры FAR и FRR должны быть у биометрических систем. Обратимся за аналогией к требованиям для цифрового кодонаборни-ка. Согласно ГОСТ число значимых десятичных цифр должно быть не менее 6, т.е. диапазон 0-999999, или 107 вариантов кода. Тогда вероятность FAR - 10-7, а вероятность FRR определяется работоспособностью системы, т.е. стремится к нулю.

В банкоматах используется 4-разрядный десятичный код (что не соответствует ГОСТ), и тогда FAR будет составлять 10-5. Возьмем FAR= 10-5 за определяющий параметр. Какое значение можно взять за приемлемое для FRR? Это зависит от задач биометрической системы, но нижняя граница должна находиться в диапазоне 10-2, т.е. вас, как легального пользователя, система не допустит только один раз из ста попыток. Для систем с большой пропускной способностью, например, проходная завода, это значение должно быть 10-3, иначе не понятно назначение биометрии, если мы не избавились от «человеческого» фактора.

Многие биометрические системы заявляют похожие и даже на порядок лучшие характеристики, но поскольку наши величины являются вероятностными, то необходимо указывать доверительный интервал этой величины. С этого момента производители биометрии предпочитают не вдаваться в подробности и не указывать данный параметр.

Если методика расчета, схема эксперимента и доверительный интервал не указаны, то по умолчанию подразумевается действие правила «тридцати», которое выдвинул J. F. Poter в работе «On the 30 error criterion)) (1997).

Об этом же говорит и ГОСТ Р ИСО/ МЭК19795-1-2007. В правиле «тридцати» утверждается, что для того, чтобы с доверительной вероятностью 90% истинная вероятность ошибки находилась в диапазоне ±30% от установленной вероятности ошибки, должно быть зарегистрировано не менее 30 ошибок. Например, если получены 30 ошибок ложного несоответствия в 3000 независимых испытаниях, можно с доверительной вероятностью 90% утверждать, что истинная вероятность ошибки находится в диапазоне от 0,7% до 1,3%. Правило следует непосредственно из биноминального распределения при независимых испытаниях и может применяться с учетом ожидаемых эксплуатационных характеристик для выполнения оценки.

После этого следует логичный вывод: чтобы получить величину ложного доступа в 10-5, нужно провести 3х106 опытов, что практически невозможно осуществить физически при реальном тестировании биометрической системы. Вот тут нас начинают мучить смутные сомнения.

Остается надеяться, что такое тестирование было проведено в лаборатории путем сравнения шаблонов вводимых биометрических признаков с шаблонами базы данных системы. Лабораторные испытания позволяют достаточно корректно оценить надежность заложенных алгоритмов обработки данных, но не реальную работу системы. Лабораторные испытания исключают такие воздействия на биометрическую систему, как электромагнитные наводки (актуально для всех систем биометрии), за-пыление или загрязнение контактных или дистанционных устройств считывания биометрического параметра, реальное поведение человека при взаимодействии с устройствами биометрии, недостаток или избыток освещения, периодическое изменение освещенности и т.д., да мало ли, что еще может повлиять на такую сложную систему, как система биометрии. Если бы человек мог заранее предугадать все негативно-действующие факторы, то можно было бы и не проводить натурные испытания.

Из опыта работы с другими охранными системами можем утверждать, что даже эксплуатация охранной системы в течение 45 суток не выявляет большинство скрытых проблем, и только опытная эксплуатация в течение 1-1,5 лет позволяет их устранить. У разработчиков существует даже термин - «детские болезни». Любая система должна ими переболеть.

Таким образом, кроме лабораторных испытаний необходимо проводить и натурные испытания, естественно, что оценки доверительных интервалов при меньшем количестве опытов должны оцениваться по другим методикам.

Обратимся к учебнику Е.С. Вентцель «Теория вероятностей» (М.: «Наука», 1969. С. 334), который утверждает, если вероятность Р очень велика или очень мала (что несомненно соответствует реальным результатам измерения вероятностей для биометрических систем), доверительный интервал строят, исходя не из приближенного, а из точного закона распределения частоты. Нетрудно убедиться, что это есть биномиальное распределение. Действительно, число появлений события А в n-опытах распределено по биномиальному закону: вероятность того, что событие А появится ровно m раз, равна

![]()

а частота р* есть не что иное, как число появлений события, деленное на число опытов.

В данном труде приводится графическая зависимость доверительного интервала от количества проведенных опытов (рис. 7) для доверительной вероятности b = 0,9.

Рис. 7. Графическая зависимость доверительного интервала от количества проведенных опытов

Рассмотрим пример. Мы провели 100 натурных опытов, из которых получили вероятность события равную 0,7. Тогда по оси абсцисс откладываем значение частоты р* = 0,7, проводим через эту точку прямую, параллельную оси ординат, и отмечаем точки пересечения прямой с парой кривых, соответствующих данному числу опытов n = 100; проекции этих точек на ось ординат и дадут границы р1 = 0,63, р2 = 0,77 доверительного интервала.

Для тех случаев, когда точность построения графического метода недостаточна, можно воспользоваться достаточно детальными табличными зависимостями (рис. 8) доверительного интервала, приведенными в труде И.В. Дунина-Барковского и Н.В. Смирнова «Теория вероятностей и математическая статистика в технике» (М.: Государственное издательство технико-теоретической литературы, 1955). В данной таблице х-числитель, n-знаменатель частости. Вероятности умножены на 1000.

Рассмотрим пример. Мы провели 204 натурных опытов, из которых событие произошло 4 раза. Вероятность Р = 4/204 = 0,0196, границы доверительного интервала р1 = 0,049, р2= 0,005.

Теоретически подразумевается, что заявленные в документации параметры должны быть подтверждены сертификатами. Однако в России почти во всех областях жизни действует институт добровольной сертификации, поэтому сертифицируют на те требования, на которые хотят или могут получать сертификат.

Берем первый попавшийся сертификат на биометрическую систему, и видим 6 наименований ГОСТ, из которых ни один не содержит перечисленные выше параметры. Слава богу, что они хоть относятся к охранной технике и нормам безопасности. Это еще не самый худший вариант, приходилось встречать приемники и передатчики радиосистем передачи данных (РСПИ), сертифицированные как электрические машины.

Рис. 8. Фрагмент табличной зависимости доверительного интервала от количества проведенных опытов для доверительной вероятности b = 0,95

САМОЕ ГЛАВНОЕ ИЗ ПЕРЕЧИСЛЕННОГО

1) Параметры FAR (ВЛД) должны быть не ниже 10-5, а FRR (ВЛНД) должны находиться в диапазоне 10"2-10"3.

2) Не стоит безоговорочно доверять указанным в документации вероятностным параметрам, их можно воспринимать только как ориентир.

3) Кроме лабораторных испытаний необходимо проводить и натурные испытания биометрических систем.

4) Необходимо попытаться получить от разработчика, производителя, продавца как можно больше информации о реальных биометрических параметрах системы и методике их получения.

5) Не ленитесь расшифровывать, на какие ГОСТ(ы) и пункты ГОСТ(ов) сертифицирована биометрическая система.

В продолжение начатой темы о реальных системах биометрической идентификации предлагаем поговорить в статье «Основные биометрические системы».

ЛИТЕРАТУРА

- http://www.1zagran.ru

- http://fingerprint.com.ua/

- http://habrahabr.ru/post/174397/

- http://sonda.ru/

- http://eyelock.com/index.php/ products/hbox

- http://www.bmk.spb.ru/

- http://www.avtelcom.ru/

- http://www.nec.com/en/global/ solutions/security/products/ hybrid_finger.html

- http://www.ria-stk.ru/mi «Мир измерений» 3/2014

- http://www.biometria.sk/ru/ principles-of-biometrics.html

- http://www.biometrics.ru

- http://www.guardinfo.ru/«Система физической защиты (СФЗ) ядерных материалов и ядерно-опасных объектов»

- http://cbsrus.ru/

- http: www.speechpro.ru

- Poter J F. On the 30 error criterion. 1997.

- ГОСТ Р ИСО/МЭК19795-1-2007. Автоматическая идентификация. Идентификация биометрическая. Эксплуатационные испытания и протоколы испытаний в биометрии. Часть 1. Принципы и структура.

- Болл Р.М., Коннел Дж. Х., Ратха Н.К., Сеньор Э.У. Руководство по биометрии. М.: ЗАО «РИЦ Техносфера», 2006.

- Симончик К.К., Белевитин Д.О., Матвеев Ю.Н., Дырмовский Д.В. Доступ к интернет-банкингу на основе бимодальной биометрии // Мир измерений. 2014. № 3.

- 19. Дунин-Барковский И.В., Смирнов Н.В. Теория вероятностей и математическая статистика в технике. М.: Государственное издательство технико-теоретической литературы, 1955.

К. Грибачев

программист ЗАО НВП «Болид»

ВВЕДЕНИЕ

Понятие «биометрия» охватывает комплекс различных методов и технологий, позволяющих идентифицировать человека по его биологическим параметрам. Биометрия основана на том, что каждый человек обладает индивидуальным набором физиологических, психосоматических, личностных и прочих характеристик. Например, к физиологическим параметрам можно отнести папиллярные узоры пальцев, рисунок радужной оболочки глаза и т.д.

С развитием вычислительной техники появились устройства, способные надежно обрабатывать биометрические данные практически в реальном времени, используя при этом специальные алгоритмы. Это послужило толчком в развитии биометрических технологий. В последнее время сферы их применения постоянно расширяются. На рисунке 1 представлены некоторые области применения биометрии.

Рис. 1. Области применения биометрии

БИОМЕТРИЧЕСКИЕ ПАРАМЕТРЫ

Биометрическая идентификация (БИ) может использовать различные параметры, которые условно можно разделить на 2 типа: статические и динамические (рис. 2).

Статические параметры определяют «материальные» характеристики человека как физического объекта, обладающего определенной формой, весом, объемом и т.д. Эти параметры вообще не меняются или мало меняются в зависимости от возраста человека (это правило может нарушаться только в детском возрасте). Однако не все статические параметры могут использоваться, когда идентификация человека должна проводиться быстро (например, в системах контроля доступа). Очевидно, что анализ ДНК требует довольно существенных временных затрат и вряд ли в ближайшее время будет широко задействован в системах контроля доступа.

Динамические параметры в большей степени описывают поведенческие или психосоматические характеристики человека. Эти параметры могут довольно сильно меняться как в зависимости от возраста, так и при изменяющихся внешних и внутренних факторах (нарушениях здоровья и т.д.). Однако существуют области применения, в которых использование динамических параметров очень актуально, например, при проведении графологических экспертиз или для идентификации человека по голосу.

ПРЕИМУЩЕСТВА ОГРАНИЧЕНИЯ И СПЕЦИФИКА БИОМЕТРИЧЕСКОЙ ИНФОРМАЦИИ

В настоящее время в подавляющем большинстве биометрических систем контроля доступа (БиоСКУД) используются статические параметры. Из них наиболее распространенным параметром являются отпечатки пальцев.

Основными преимуществами использования биометрической информации в СКУД (по сравнению с ключами доступа или прок-симити-картами) являются:

■ трудности подделки идентификационного параметра;

■ невозможность утери идентификатора;

■ невозможность передачи идентификатора другому человеку.

Наряду с описанными преимуществами существуют определенные ограничения в применении биометрических систем, связанные с «неточностью» или «размытостью» биометрических параметров. Это вызвано тем, что, например, при повторном считывании одного и того же отпечатка пальца или при повторной съемке одного и того же лица сканер никогда не получает два абсолютно одинаковых изображения, то есть всегда имеют место различные факторы, в той или иной степени влияющие на результат сканирования. Например, положение пальца в сканере никогда жестко не зафиксировано, выражение лица человека также может изменяться и т.д.

Такая принципиальная «неповторяемость» съема биометрической информации является специфической особенностью биометрических систем, и, как следствие, это приводит к существенно повышенным требованиям, предъявляемым к «интеллектуальности» и надежности вычислительных алгоритмов, а также к быстродействию микропроцессорных элементов СКУД. В самом деле, если при использовании проксимити-карты достаточно сверить два цифровых кода на идентичность, то при сравнении измеренного биометрического параметра с эталонным значением необходимо применять специальные, довольно сложные алгоритмы корреляционного анализа и/или нечеткой («fuzzy») логики.

Для облегчения решения проблемы «нечеткого» распознавания вместо отсканированных образов используются специальные цифровые модели или шаблоны. Такой шаблон представляет собой некоторый цифровой массив определенной структуры, который содержит информацию о считанном образе биометрического параметра, но при этом в шаблоне сохраняются не все данные, как при обычном сканировании, а только наиболее характерная, важная для последующей идентификации информация. Например, в случае использования сканирования лица в шаблон могут входить параметры, описывающие форму носа, глаз, рта и т.д. Конкретный метод преобразования биометрического образа в формат цифрового шаблона не является строго формализуемым, и, как правило, каждая фирма-производитель биометрического оборудования использует свои собственные форматы шаблонов, а также собственные алгоритмы их формирования и сравнения.

Следует отдельно отметить и тот факт, что по биометрическому шаблону принципиально невозможно восстановить исходный биометрический образ. Это очевидно, так как шаблон, по сути, является всего лишь моделью, описывающей реальный биометрический образ. Отсюда возникает существенное различие между биометрией в СКУД и, например, биометрией в криминалистике, где используются не модели-шаблоны, а «полные» образы отпечатков пальцев. Это различие важно иметь в виду, так как, например, в приложении к современному законодательству это может означать, что биометрические шаблоны нельзя автоматически относить к персональным данным человека.

Рис. 2. Типы и виды биометрических параметров

ПАРАМЕТРЫ ОЦЕНКИ ЭФФЕКТИВНОСТИ БИОМЕТРИЧЕСКИХ СКУД

В силу описанной выше специфики биометрической информации в любой БиоСКУД всегда есть вероятность возникновения ошибок двух основных видов:

■ ложный отказ в доступе (коэффициент FRR - False Rejection Rate), когда СКУД не распознает (не пропускает) человека, который зарегистрирован в системе;

■ ложная идентификация (коэффициент FAR - False Acceptance Rate), когда СКУД «путает» людей, пропуская «чужого» человека, который не зарегистрирован в системе, распознавая его как «своего». Данные коэффициенты являются важнейшими параметрами оценки надежности

БиоСКУД.

На практике ситуация осложняется тем, что указанные два типа ошибок являются взаимозависимыми. Так, расширение диапазона возможных параметров контроля распознавания таким образом, чтобы система всегда «распознавала своего» сотрудника (то есть снижая коэффициент FRR), автоматически приводит к тому, что в этот новый расширенный диапазон «просочится чужой» сотрудник (то есть увеличится коэффициент FAR). И наоборот, при улучшении коэффициента FAR (то есть при уменьшении его значения) автоматически ухудшится (увеличится) коэффициент FRR. Другими словами, чем более «тщательно» система пытается произвести распознавание, чтобы не пропустить «чужого» сотрудника, тем с большей вероятностью она «не узнает и своего» (то есть зарегистрированного) сотрудника. Поэтому на практике всегда имеет место некий компромисс между коэффициентами FAR и FRR.

Кроме указанных коэффициентов ошибок, немаловажным параметром оценки эффективности БиоСКУД является скорость идентификации. Это важно, например, на проходных предприятий, когда в короткий промежуток времени через систему проходит большое количество сотрудников. Время срабатывания зависит от многих факторов: алгоритма идентификации, сложности шаблона, количества биометрических шаблонов сотрудников в эталонной базе БиоСКУД и т.д. Очевидно, что время срабатывания также коррелирует и с надежностью идентификации - чем более «тщателен» алгоритм идентификации, тем больше система тратит времени на эту процедуру.

МЕТОДЫ ЗАЩИТЫ ОТ ИМИТАЦИИ И ОШИБОК ПОЛЬЗОВАТЕЛЕЙ

Очевидно, что при всех своих преимуществах использование биометрической информации автоматически не гарантирует абсолютную надежность системы контроля доступа. Кроме описанных выше ошибок идентификации, существует и определенная вероятность задействования злоумышленниками биометрических имитаторов для «обмана» БиоСКУД. В качестве средств имитации могут выступать, например, муляжи пальцев с нанесенным русунком отпечатка, цветные фотографии лица и т.п.

Современные БиоСКУД имеют средства защиты от подобных биоимитаторов. Кратко перечислим некоторые из них:

■ измерение температуры (пальца, ладони);

■ измерение электрических потенциалов (пальца);

■ измерение наличия кровотока (ладони и пальцы);

■ сканирование внутренних параметров (рисунок вен рук);

■ использование трехмерных моделей (лица).

Кроме защиты от имитаторов, БиоСКУД должна обладать и средствами защиты от ошибок самих пользователей. Например, при сканировании отпечатка пальца сотрудник может нечаянно или нарочно расположить палец под углом, дети могут поместить одновременно два пальца в сканер и т.п. С целью устранения таких явлений применяются, например, следующие методы:

■ специальные алгоритмы фильтрации «аномальных» параметров;

■ многократное сканирование (например, троекратное сканирование отпечатка пальца при регистрации);

■ возможность повторных попыток идентификации.

ЗАКЛЮЧЕНИЕ

Использование биометрических данных в СКУД - это перспективная и быстро развивающаяся технология. Внедрение биометрии требует повышения уровня «интеллекта» СКУД, разработки новых наукоемких алгоритмических и программных методов, усовершенствования аппаратных средств. Таким образом, можно сделать вывод, что внедрение биометрических технологий способствует развитию отрасли систем контроля и управления доступом в целом.

Кражи идентификационных данных вызывают все большую обеспокоенность в обществе - по данным Федеральной комиссии по торговле США, жертвами хищения идентифицирующих сведений ежегодно становятся миллионы, а «кража личности» стала самой распространенной жалобой потребителей. В цифровую эпоху традиционных методов аутентификации - паролей и удостоверений личности - уже недостаточно для борьбы с хищением идентификационных сведений и обеспечения безопасности. «Суррогатные репрезентации» личности легко забыть где-либо, потерять, угадать, украсть или передать.

Биометрические системы распознают людей на основе их анатомических особенностей (отпечатков пальцев, образа лица, рисунка линий ладони, радужной оболочки, голоса) или поведенческих черт (подписи, походки). Поскольку эти черты физически связаны с пользователем, биометрическое распознавание надежно в роли механизма, следящего, чтобы только те, у кого есть необходимые полномочия, могли попасть в здание, получить доступ к компьютерной системе или пересечь границу государства. Биометрические системы также обладают уникальными преимуществами - они не позволяют отречься от совершенной транзакции и дают возможность определить, когда индивидуум пользуется несколькими удостоверениями (например, паспортами) на разные имена. Таким образом, при грамотной реализации в соответствующих приложениях биометрические системы обеспечивают высокий уровень защищенности.

Правоохранительные органы уже больше века в своих расследованиях пользуются биометрической аутентификацией по отпечаткам пальцев, а в последние десятилетия происходит быстрый рост внедрения систем биометрического распознавания в правительственных и коммерческих организациях во всем мире. На рис. 1 показаны некоторые примеры. Хотя многие из этих внедрений весьма успешны, существуют опасения по поводу незащищенности биометрических систем и потенциальных нарушений приватности из-за несанкционированной публикации хранимых биометрических данных пользователей. Как и любой другой аутентификационный механизм, биометрическую систему может обойти опытный мошенник, располагающий достаточным временем и ресурсами. Важно развеивать эти опасения, чтобы завоевать доверие общества к биометрическим технологиям.

Принцип действия биометрической системы

Биометрическая система на этапе регистрации записывает образец биометрической черты пользователя с помощью датчика - например, снимает лицо на камеру. Затем из биометрического образца извлекаются индивидуальные черты - например, минуции (мелкие подробности линий пальца) - с помощью программного алгоритма экстракции черт (feature extractor). Система сохраняет извлеченные черты в качестве шаблона в базе данных наряду с другими идентификаторами, такими как имя или идентификационный номер. Для аутентификации пользователь предъявляет датчику еще один биометрический образец. Черты, извлеченные из него, представляют собой запрос, который система сравнивает с шаблоном заявленной личности с помощью алгоритма сопоставления. Он возвращает рейтинг соответствия, отражающий степень схожести между шаблоном и запросом. Система принимает заявление, только если рейтинг соответствия превышает заранее заданный порог.

Уязвимости биометрических систем

Биометрическая система уязвима для двух видов ошибок (рис. 2). Когда система не распознает легитимного пользователя, происходит отказ в обслуживании, а когда самозванец неверно идентифицируется в качестве авторизованного пользователя, говорят о вторжении. Для таких сбоев существует масса возможных причин, их можно поделить на естественные ограничения и атаки злоумышленников.

Естественные ограничения

_250.png) |

В отличие от систем аутентификации по паролю, которые требуют точного соответствия двух алфавитно-цифровых строк, биометрическая аутентификационная система полагается на степень схожести двух биометрических образцов, а поскольку индивидуальные биометрические образцы, полученные в ходе регистрации и аутентификации, редко идентичны, то, как показано на рис. 3, биометрическая система может делать ошибки аутентификации двух видов. Ложное несоответствие происходит, когда два образца от одного и того же индивидуума имеют низкую схожесть и система не может их сопоставить. Ложное соответствие происходит, когда два образца от разных индивидуумов имеют высокое подобие и система некорректно объявляет их совпадающими. Ложное несоответствие ведет к отказу в обслуживании легитимного пользователя, тогда как ложное соответствие может привести к вторжению самозванца. Поскольку ему не надо применять какие-то специальные меры для обмана системы, такое вторжение называют атакой нулевого усилия. Большая часть исследований в области биометрии за последние пятьдесят лет была сосредоточена на повышении точности аутентификации - на минимизации ложных несоответствий и соответствий.

Атаки злоумышленников

Биометрическая система также может дать сбой в результате злоумышленных манипуляций, которые могут проводиться через инсайдеров, например сисадминов, либо путем прямой атаки на системную инфраструктуру. Злоумышленник может обойти биометрическую систему, если вступит в сговор с инсайдерами (или принудит их), либо воспользуется их халатностью (например, невыходом из системы после завершения транзакции), либо выполнит мошеннические манипуляции с процедурами регистрации и обработки исключений, которые изначально были разработаны для помощи авторизованным пользователям. Внешние злоумышленники также могут вызвать сбой в биометрической системе посредством прямых атак на пользовательский интерфейс (датчик), модули экстракции черт или сопоставления либо на соединения между модулями или базу шаблонов.

Примеры атак, направленных на системные модули и их межсоединения: трояны, «человек посередине» и атаки воспроизведения. Поскольку большинство видов таких атак также применимы к системам аутентификации по паролю, существует ряд контрмер наподобие криптографии, отметок времени и взаимной аутентификации, которые позволяют предотвратить или минимизировать эффект таких вторжений.

Две серьезные уязвимости, которые заслуживают отдельного внимания в контексте биометрической аутентификации: атаки подделки на пользовательский интерфейс и утечка из базы шаблонов. Эти две атаки имеют серьезное негативное влияние на защищенность биометрической системы.

Атака подделки состоит в предоставлении поддельной биометрической черты, не полученной от живого человека: пластилиновый палец, снимок или маска лица, реальный отрезанный палец легитимного пользователя.

Фундаментальный принцип биометрической аутентификации состоит в том, что, хотя сами биометрические признаки не являются секретом (можно тайно получить фото лица человека или отпечаток его пальца с предмета или поверхности), система тем не менее защищена, так как признак физически привязан к живому пользователю. Успешные атаки подделки нарушают это базовое предположение, тем самым серьезно подрывая защищенность системы.

Исследователи предложили немало методов определения живого состояния. Например, путем верификации физиологических характеристик пальцев или наблюдения за непроизвольными факторами, такими как моргание, можно удостовериться в том, что биометрическая особенность, зарегистрированная датчиком, действительно принадлежит живому человеку.

_250.png) |

Утечка из базы шаблонов - это ситуация, когда информация о шаблоне легитимного пользователя становится доступной злоумышленнику. При этом повышается опасность подделки, так как злоумышленнику становится проще восстановить биометрический рисунок путем простого обратного инжиниринга шаблона (рис. 4). В отличие от паролей и физических удостоверений личности, краденый шаблон нельзя просто заменить новым, так как биометрические признаки существуют в единственном экземпляре. Краденые биометрические шаблоны также можно использовать для посторонних целей - например, для тайной слежки за человеком в различных системах или для получения приватной информации о его здоровье.

Защищенность биометрического шаблона

Важнейший фактор минимизации рисков безопасности и нарушения приватности, связанных с биометрическими системами, - защита биометрических шаблонов, хранящихся в базе данных системы. Хотя эти риски можно до некоторой степени уменьшить за счет децентрализованного хранения шаблонов, например на смарткарте, которую носит с собой пользователь, подобные решения нецелесообразны в системах типа US-VISIT и Aadhaar, которым нужны средства дедупликации.

Сегодня существует немало методов защиты паролей (в их числе шифрование, хэширование и генерация ключей), однако базируются они на предположении, что пароли, которые пользователь вводит на этапе регистрации и аутентификации, идентичны.

Требования к защищенности шаблона

Основная трудность при разработке схем защиты биометрического шаблона состоит в том, чтобы достигнуть приемлемого компромисса между тремя требованиями.

Необратимость. Злоумышленнику должно быть затруднительно вычислительным путем восстановить биометрические черты из сохраненного шаблона либо создать физические подделки биометрического признака.

Различимость. Схема защиты шаблона не должна ухудшать точность аутентификации биометрической системой.

Отменяемость. Должна быть возможность из одних и тех же биометрических данных создать несколько защищенных шаблонов, которые нельзя будет связать с этими данными. Это свойство не только позволяет биометрической системе отзывать и выдавать новые биометрические шаблоны в случае компрометации базы данных, но и предотвращает перекрестное сопоставление между базами данных, за счет чего сохраняется приватность данных о пользователе.

Методы защиты шаблонов

Имеется два общих принципа защиты биометрических шаблонов: трансформация биометрических черт и биометрические криптосистемы.

В случае трансформации биометрических черт (рис. 5, а ) защищенный шаблон получен за счет применения необратимой функции трансформации к оригиналу шаблона. Такая трансформация обычно основана на индивидуальных характеристиках пользователя. В процессе аутентификации система применяет ту же функцию трансформации к запросу, и сопоставление происходит уже для трансформированного образца.

Биометрические криптосистемы (рис. 5, б ) хранят только часть информации, полученной из биометрического шаблона, - эта часть называется защищенным эскизом (secure sketch). Хотя его самого недостаточно для восстановления оригинального шаблона, он все же содержит необходимое количество данных для восстановления шаблона при наличии другого биометрического образца, похожего на полученный при регистрации.

Защищенный эскиз обычно получают путем связывания биометрического шаблона с криптографическим ключом, однако защищенный эскиз - это не то же самое, что биометрический шаблон, зашифрованный с помощью стандартных методов. При обычной криптографии зашифрованный шаблон и ключ расшифровки - это две разные единицы, и шаблон защищен, только если защищен и ключ. В защищенном шаблоне же инкапсулируются одновременно и биометрический шаблон, и криптографический ключ. Ни ключ, ни шаблон нельзя восстановить, имея только защищенный эскиз. Когда системе предоставляют биометрический запрос, достаточно похожий на шаблон, она может восстановить и оригинальный шаблон, и криптоключ с помощью стандартных методов распознавания ошибок.

Исследователи предложили два основных метода генерации защищенного эскиза: нечеткое обязательство (fuzzy commitment) и нечеткий сейф (fuzzy vault). Первый можно использовать для защиты биометрических шаблонов, представленных в виде двоичных строк фиксированной длины. Второй полезен для защиты шаблонов, представленных в виде наборов точек.

За и против

Трансформация биометрических черт и биометрические криптосистемы имеют свои «за» и «против».

Сопоставление в схеме с трансформацией черт часто происходит напрямую, и возможна даже разработка функций трансформации, не меняющих характеристик исходного пространства признаков. Однако бывает сложно создать удачную функцию трансформации, необратимую и терпимую к неизбежному изменению биометрических черт пользователя со временем.

Хотя для биометрических систем существуют методы генерации защищенного эскиза, основанные на принципах теории информации, трудность состоит в том, чтобы представить эти биометрические черты в стандартизованных форматах данных наподобие двоичных строк и наборов точек. Поэтому одна из актуальных тем исследований - разработка алгоритмов, преобразующих оригинальный биометрический шаблон в такие форматы без потерь значащей информации.

Методы fuzzy commitment и fuzzy vault имеют и другие ограничения, в том числе неспособность генерировать много несвязанных шаблонов из одного и того же набора биометрических данных. Один из возможных способов преодоления этой проблемы - применение функции трансформации черт к биометрическому шаблону до того, как она будет защищена с помощью биометрической криптосистемы. Биометрические криптосистемы, которые объединяют трансформацию с генерацией защищенного эскиза, называют гибридными.

Головоломка приватности

Нерасторжимая связь между пользователями и их биометрическими чертами порождает обоснованные опасения по поводу возможности раскрытия персональных данных. В частности, знание информации о хранимых в базе биометрических шаблонах можно использовать для компрометации приватных сведений о пользователе. Схемы защиты шаблонов до некоторой степени могут снизить эту угрозу, однако многие сложные вопросы приватности лежат за рамками биометрических технологий. Кто владеет данными - индивидуум или провайдеры сервиса? Сообразно ли применение биометрии потребностям в безопасности в каждом конкретном случае? Например, следует ли требовать отпечаток пальца при покупке гамбургера в фастфуде или при доступе к коммерческому Web-сайту? Каков оптимальный компромисс между безопасностью приложения и приватностью? Например, следует ли разрешать правительствам, предприятиям и другим лицам пользоваться камерами наблюдения в публичных местах, чтобы тайно следить за законной деятельностью пользователей?

На сегодня удачных практических решений для подобных вопросов нет.

Биометрическое распознавание обеспечивает более надежную аутентификацию пользователей, чем пароли и удостоверяющие личность документы, и является единственным способом обнаружения самозванцев. Хотя биометрические системы не являются абсолютно надежными, исследователи сделали значительные шаги вперед по пути идентификации уязвимостей и разработки мер противодействия им. Новые алгоритмы для защиты биометрических шаблонов частично устраняют опасения по поводу защищенности систем и приватности данных пользователя, но понадобятся дополнительные усовершенствования, прежде чем подобные методы будут готовы к применению в реальных условиях.

Анил Джейн ([email protected]) - профессор факультета компьютерных наук и инженерного проектирования Мичиганского университета, Картик Нандакумар ([email protected]) - научный сотрудник сингапурского Института инфокоммуникационных исследований.

Anil K. Jain, Kathik Nandakumar, Biometric Authentication: System Security and User Privacy. IEEE Computer, November 2012, IEEE Computer Society. All rights reserved. Reprinted with permission.

Вступление

Первый вариант данной статьи появился еще в 2005 году. За прошедшие 3 года в мире биометрических технологий произошли существенные изменения, связанные с тем, что началось широкомасштабное внедрение биометрических систем . Теперь мы сталкиваемся с биометрией самым непосредственным образом – например, при получении заграничного паспорта.

Изменилась и ситуация со стандартизацией, которая была одной из основных проблем несколько лет назад: усилиями отечественных специалистов подготовлены основные стандарты в области биометрии , часть из них уже действует, хотя работа пока и не до конца завершена. Российские специалисты участвуют и в процессе международной стандартизации.

С другой стороны, существенно развились сами биометрические технологии , причем мы можем констатировать, что отставание России в технологическом плане также остается в прошлом. Отечественные компании в настоящий момент предлагают конкурентоспособные на мировом уровне решения.

Предыстория биометрии

Биометрические методы распознавания применяются человечеством на протяжении всей его истории. Действительно, чаще всего мы узнаем знакомых людей именно с их помощью – по лицу, голосу или походке.

Начиная с XIX века, биометрические технологии , в первую очередь дактилоскопические, применяются в криминалистике, а с конца прошлого века, в связи с развитием техники, возникла возможность формализовать алгоритмы распознавания человека по его внешнему виду или особенностям поведения и применять для этого автоматизированные системы.

Биометрические технологии в настоящее время переживают период бурного развития. Во многом этот рост связан с решениями правительств ведущих государств об их применении в паспортно-визовых документах, что направило в эту область крупные финансовые и материальные ресурсы. Наличествует и огромный интерес общества к данным технологиям.

Слово «биометрия » часто встречается нам в различных новостях на телевидении, в газетах и на радио. К сожалению, использующие это понятие люди не всегда точно представляют, о чем говорят. В данной статье сделана попытка разъяснить азы биометрических технологий , рассказать о том, как они работают, где могут и где не могут применяться.

Определения

Сначала несколько определений:

Под биометрикой понимают область науки, изучающую методы измерения физических характеристик и поведенческих черт человека для последующей идентификации и аутентификации личности.

Биометрической характеристикой человека (БХЧ) называется его измеренная физическая характеристика или персональная поведенческая черта, в процессе сравнения которой с аналогичной ранее зарегистрированной реализуется процедура идентификации . Основными источниками биометрической характеристики человека являются отпечатки пальцев, радужная оболочка и сетчатка глаз, голос, лицо, манера работы на клавиатуре компьютера, подпись, походка и др.

Методы и технические средства идентификации и аутентификации личности на основе биометрической характеристики человека получили название биометрических технологий (БТ).

Виды биометрических технологий

Для биометрической идентификации можно применять различные характеристики и черты человека (рис. 1). Укрупнено биометрические характеристики человека подразделяют на статические, связанные с его физическими характеристиками, например, отпечатком пальца или формой уха, и динамические (или поведенческие), связанные с особенностями выполнения человеком каких-либо действий, например, походка.

Наиболее развитыми на данный момент технологиями являются распознавание по отпечатку пальца, радужной оболочке глаза и двумерному (плоскому, как на фотографии) изображению лица. Причем дактилоскопическая идентификация в настоящий момент по применимости и доступности с финансовой точки зрения превосходит все другие технологии в несколько раз.

Как работают биометрические технологии

Биометрия решает вопросы верификации и идентификации . В первом случае задача состоит в том, чтобы убедиться, что полученная биометрическая характеристика соответствует ранее взятой. Верификация (или сравнение 1 к 1) используется для проверки того, что субъект является именно тем, за кого себя выдает. Решение принимается на основании степени похожести характеристик.

Идентификация (или сравнение 1 к N) решает вопрос поиска для получаемой биометрической характеристики наиболее подходящей из ранее взятых. В простейшем случае это последовательное осуществление сравнений полученной характеристики со всеми имеющимися. При этом в качестве результата будет выбрана наиболее похожая ранее взятая характеристика (идентификация выполнена) или не будет вообще никакого результата, если степень похожести оказалась меньше заданной для всех сравнений.

Рассмотрим, как работают биометрические технологии на примере распознавания по отпечатку пальца. Для распознавания необходимо получить (с помощью специальных ридеров) изображение папиллярного узора одного или нескольких пальцев. Далее это изображение обрабатывается, и в процессе обработки находятся его характерные особенности, такие как разветвление линий, окончание линии или пересечение линий. Для каждой особенности, помимо ее типа, запоминаются относительное расположение и другие параметры, например, для точки окончания – направление линии. Совокупность данных особенностей и их характеристик образует шаблон биометрической характеристики.

При идентификации или верификации используется сравнение получаемого шаблона с ранее полученными. При определенном уровне соответствия делается вывод об идентичности шаблонов и, соответственно, происходит верификация или идентификация представленного пальца.

Аналогичным образом происходит распознавание и для других биометрических характеристик человека

. Естественно, при этом используются другие особенности характеристик, например, для лица – это расположение и относительные размеры носа, скул и т.д. Причем в связи с тем, что фотографии могут быть разного размера, для их сравнения необходимо масштабирование, для которого в качестве «масштабного коэффициента» применяется расстояние между зрачками глаз.

Оценка эффективности биометрических технологий

, помимо стоимостных показателей и удобства использования, основывается на использовании двух вероятностных параметров – ошибка ложного отказа (FRR – False Reject Rate) и ошибка ложного пропуска (FAR – False Accept Rate). Ошибка ложного отказа возникает в случае, если система не опознала биометрический

признак, который соответствует имеющемуся в ней шаблону, а ошибка ложного пропуска – в случае, если система неверно сопоставила предъявленный ей признак с не соответствующим ему на самом деле шаблоном. Как понятно, ошибка ложного пропуска более опасна с точки безопасности

, а ошибка ложного отказа приводит к уменьшению удобства пользования системой, которая иногда не распознает человека с первого раза.

Эти две вероятности взаимосвязаны, попытка уменьшения одной приводит к увеличению второй, поэтому на практике в зависимости от требований к системе выбирается определенный компромисс. Типичные значения данных вероятностей для дактилоскопических систем составляют 0,1 ё 1% для FRR и 10–3 ё 10–7% для FAR.

Проблемы биометрических технологий

Не все радужно в области биометрических технологий . Укажем несколько из существующих на данных момент проблем, отметив, что они, все же, постепенно разрешаются:

Дороговизна. Эта проблема актуальна для новых биометрических технологий , как, впрочем, и для всех новых технологий вообще. Для дактилоскопических систем можно считать ее почти решенной.

Неуниверсальность. Данная проблема связана с тем, что некоторые характеристики плохо выражены у отдельных людей. Известно, что примерно у 2% людей папиллярные узоры находятся в таком состоянии, что с трудом поддаются автоматическому распознаванию. Данная проблема возникает и при попытке применения биометрических технологий для людей, имеющих физические недостатки (ампутации рук или пальцев, шрамы на лице, проблемы с глазами и т.д.). В этом случае (в отличие от ошибок первого и второго рода – FAR и FRR) говорят о так называемой «ошибке третьего рода» – отказе системы принимать биометрическую характеристику. Путем решения этой проблемы является комплексность подхода, использующего сразу несколько биометрических характеристик, что позволяет на порядок снизить количество людей, биометрическая идентификация которых невозможна. Другим путем решения данной проблемы является использование биометрической идентификации совместно с другими методами (например, с аутентификацией по смарт-карте).

Относительно комплексного применения нескольких биометрических технологий следует сказать еще несколько слов. Помимо решения проблемы ошибки третьего рода, такое применение позволяет существенно улучшить и характеристики, связанные с ложным отказом и ложным допуском. Именно поэтому данное направление, называемое мультибиометрической идентификацией , является одним из наиболее перспективных в области биометрии .

Чувствительность к обману. Проблема, наиболее выраженная для традиционных технологий (палец, лицо), что связано с их давним появлением. Существуют и успешно применяются различные методы борьбы с этой проблемой, основанные на различных физических характеристиках муляжей и живых тканей. Например, для отпечатков пальцев может применяться методика измерения пульса или электропроводности.

Отсутствие стандартов. По сравнению с 2005 годом, когда появился первый вариант данной статьи, положение существенно улучшилось. Приняты или находятся на выходе стандарты, касающиеся данных отпечатка пальца, двумерного изображения лица, биометрического

программного интерфейса, тестирования биометрических технологий

и обмена биометрическими

данными.