Elcomsoft Forensic Disk Decryptor предназначен для расшифровки криптоконтейнеров BitLocker, FileVault 2, PGP, TrueCrypt и VeraCrypt и проведения криминалистической экспертизы хранящихся в зашифрованных томах данных. Поддерживаются как фиксированные, так и портативные носители, включая PGP в режиме шифрования всего диска, а также съёмные диски, защищённые с помощью BitLocker To Go.

С помощью Elcomsoft Forensic Disk Decryptor можно как полностью расшифровать содержимое защищённого тома, так и работать в реальном времени с подключением зашифрованных томов и расшифровкой выбранных данных «на лету».

Возможности продукта

- Расшифровка информации, защищённой тремя самыми распространёнными криптоконтейнерами (BitLocker, FileVault 2, PGP, TrueCrypt и VeraCrypt)

- Поддержка портативных носителей и карт памяти, защищённых BitLocker To Go, а также томов BitLocker, защищённых посредством аппаратного модуля TPM

- Поддержка формата BitLocker XTS-AES, добавленного в ноябрьском обновлении Windows 10 (сборка 1511)

- Поддержка всех режимов работы PGP, включая режим шифрования всего диска

- Доступ в режимах реального времени и полной расшифровки

- Извлечение ключей расшифровки данных из файлов гибернации, файла-образа оперативной памяти компьютера

- Встроенный инструмент для снятия образа оперативной памяти, работающий в режиме ядра системы и подписанный цифровой подписью Microsoft

- Возможность создания портативной установки для запуска с USB-накопителя

- Возможность расшифровки томов при помощи текстовых паролей и депонированных ключей

- Расшифровка томов BitLocker, в том числе защищённых посредством модуля TPM, с помощью депонированных ключей BitLocker Recovery Key, которые можно извлечь из учётной записи Microsoft Account или Active Directory

- Расшифровка томов PGP с помощью Recovery Key

- Расшифровка томов FileVault 2 при помощи ключей, депонированных в iCloud (для их извлечения требуется Elcomsoft Phone Breaker)

- Извлекает все ключи из дампа оперативной памяти единовременно, даже если в системе присутствуют более, чем один криптоконтейнер

- Гарантия целостности и неизменности исследуемых данных

- Поддержка как физических носителей, так и образов в форматах RAW (DD), EnCase .E01, DMG (включая зашифрованные)

- Поддержка 32- и 64-разрядных версий Windows (начиная от Windows XP и старше, включая Windows 10)

Elcomsoft Forensic Disk Decryptor открывает доступ к информации, хранящейся в зашифрованных томах, созданных криптоконтейнерами BitLocker, PGP и TrueCrypt, позволяя полностью расшифровать данные или монтировать зашифрованные тома для быстрого доступа в реальном времени с расшифровкой файлов «на лету».

Полная расшифровка, монтирование или атака

Поддерживается два режима доступа к зашифрованной информации: полная расшифровка и режим доступа в реальном времени.

Полная расшифровка защищённых данных

В этом режиме Elcomsoft Forensic Disk Decryptor автоматически расшифровывает все данные, хранящиеся в криптоконтейнере. Этот режим даёт наиболее полный доступ с защищённым данным, расшифровывая абсолютно все файлы из зашифрованного тома.

Подключение криптоконтейнеров и расшифровка данных "на лету"

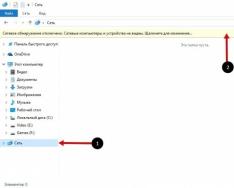

В режиме работы в реальном времени доступ к данным предоставляется мнговенно. Криптоконтейнер монтируется в системе как новый диск, после чего данные можно извлечь с помощью стандартного Проводника – или любого другого инструмента для работы с файлами. Информация при этом расшифровывается «на лету», в процессе чтения данных.

Скорость считывания данных в режиме доступа в реальном времени ограничена лишь скоростью работы жёсткого диска.

Перебор паролей

В случаях, когда невозможно извлечь ни криптографический ключ, ни ключ восстановления доступа, для доступа к данным может потребоваться восстановление оригинального пароля. позволяет провести атаку пароля, который защищает зашифрованный контейнер, с помощью ряда современных технологий, включая атаку по словарю, по маске, с использованием мутаций и прямого перебора. (За исключением VeraCrypt)

Гарантия целостности и неизменности данных

Доступ к данным и работа с криптоконтейнерами обеспечивается без изменения их содержимого. Гарантируются аутентичность и неизменность полученной информации.

Извлечение ключей расшифровки

Elcomsoft Forensic Disk Decryptor извлекает ключи, с помощью которых были зашифрованы данные. С помощью этих ключей расшифровка осуществляется в реальном времени – практически мгновенно.

Продукт поддерживает несколько методов извлечения ключей расшифровки.

- Анализом файла гибернации (исследуемый компьютер выключен);

- Анализом слепка оперативной памяти компьютера (может быть получен посредством встроенной утилиты)

- Атакой через порт FireWire (компьютер должен быть включен, а зашифрованные тома – подключены). Для проведения атаки через порт FireWire требуется дополнительный компьютер с установленным бесплатным продуктом (например, Inception).

- Снятие образа оперативной памяти при помощи встроенного инструмента (есть возможность запуска с USB накопителя)

Использование паролей и депонированных ключей

Elcomsoft Forensic Disk Decryptor предоставляет возможность монтировать или производить полную расшифровку криптоконтейнеров с известным паролем либо депонированным ключом. Депонированные ключи FileVault 2 могут быть извлечены из "облачного" сервиса Apple iCloud посредством Elcomsoft Phone Breaker, а ключи BitLocker могут быть получены из Active Directory либо из учётной записи пользователя Microsoft Account.

Извлечение ключей для расшифровки данных

Ключ расшифровки необходим для получения доступа к зашифрованным данным и расшифровки содержимого криптоконтейнера. Elcomsoft Forensic Disk Decryptor поддерживает три метода извлечения ключей. Выбор того или иного способа зависит от того, включен или выключен исследуемый компьютер, а так же от того, существует ли возможность запустить на исследуемом компьютере программу для снятия образа («слепка») оперативной памяти.

Компьютер выключен: в этом случае ключи извлекаются из файла гибернации. Защищённые тома должны быть подключены перед выключением компьютера. Если криптоконтейнер был размонтирован перед созданием файла гибернации, извлечь из него ключи будет невозможно.

Компьютер включен: при возможности на исследуемом компьютере запускается программа для снятия слепка оперативной памяти. Содержимое оперативной памяти сохраняется в файл, из которого Elcomsoft Forensic Disk Decryptor извлекает ключи расшифровки. Зашифрованные тома в момент снятия слепка должны быть подключены; в противном случае ключ расшифровки извлечь не удастся. Подробное описание этой технологии (и полный список как коммерческих, так и бесплатных программ доступен по адресу http://www.forensicswiki.org/wiki/Tools:Memory_Imaging).

Компьютер включен в режиме ограниченного доступа: если запуск программ на исследуемом компьютере невозможен (не хватает привилегий, нет пароля от учётной записи пользователя и т.п.), извлечение ключей возможно проведением атаки через порт FireWire. Атака производится с отдельного компьютера или ноутбука, подключенного к исследуемому компьютеру по интерфейсу FireWire. Для проведения атаки используется бесплатная утилита, устанавливаемая отдельно (например, Inception: http://www.breaknenter.org/projects/inception/). Данный вид атаки даёт результат, близкий к стопроцентному. Зашифрованные тома на момент атаки должны быть подключены.

После извлечения ключей расшифровки они сохраняются в базе данных, после чего Elcomsoft Forensic Disk Decryptor предложит провести полную расшифровку содержимого криптоконтейнера или подключить защищённые тома в виде новых дисков для расшифровки «на лету».

При невозможности извлечь ключи шифровании и недоступности ключей восстановления EFDD извлечёт из зашифрованного тома данные, необходимые для запуска распределённой атаки при помощи Elcomsoft Distributed Password Recovery .

Инструмент для снятия образа оперативной памяти

В состав Elcomsoft Forensic Disk Decryptor входит инструмент, позволяющий снять образ оперативной памяти компьютера. Инструмент работает посредством низкоуровневого драйвера, работающий в режиме ядра системы. Поставляются 32- и64-разрядные версии драйвера, совместимые с операционными системами Windows 7, 8, 10 и соответствующими серверными редакциями. Драйвер подписан цифровой подписью Microsoft, и полностью совместим с последними сборками Windows 10 Fall Creators Update, которые проверяют цифровую подпись драйвера.

Утилиту для снятия образа оперативной памяти рекомендуется запускать с внешнего USB накопителя, на котором развёрнута портативная версия Elcomsoft Forensic Disk Decryptor.

Портативная установка

Пользователям Elcomsoft Forensic Disk Decryptor доступна возможность развернуть портативную версию инструментария на внешнем USB накопителе. Портативная версия необходима при проведении технической экспертизы и криминалистического анализа. Она запускается непосредственно с установочного накопителя, не требует установки или настройки на компьютере пользователя и не производит модификаций системного реестра или файловой системы.

Совместимость

Elcomsoft Forensic Disk Decryptor поддерживает зашифрованные тома, диски и портативные носители, защищённые с помощью BitLocker, FileVault 2, PGP и TrueCrypt, а также образы дисков в формате RAW (DD). Поддерживается шифрование флеш-карт с помощью BitLocker To Go, а также полное шифрование диска с помощью PGP.

Сегодня сотрудники многих компаний в своей работе широко используют ноутбуки. Вместе с тем стоит признать, что эти устройства так же регулярно воруют и теряют. Так, по данным исследования Ponemon Institute только в Европе потери компаний составляют более 1 млрд. евро из-за украденных ноутбуков. В исследовании принимало участие 275 крупных организаций из Европы. В результате было установлено, что ими было утрачено 72 789 ноутбуков на протяжении 12 месяцев, в среднем - 265 ноутбуков на каждую компанию. Большая часть из них были потеряны во время поездок (32%) или во время работы за пределами офиса (32%). В 13% случаев потеря ноутбука имела место в рабочей обстановке. Еще в 13% случаев респонденты не смогли уточнить, где именно они потеряли свои ноутбуки… Отмечается, что лишь 4,5% утраченных ноутбуков возвращались к владельцам.

Большинство потерянных устройств содержали конфиденциальную информацию и личные данные. Таким образом, убытки из-за каждой потери ноутбука значительно превышают стоимость нового устройства. В результате выяснилось, что 275 опрошенных организаций в Европе ежегодно теряют около 1,29 млрд. евро из-за утраченных ноутбуков, что составляет около 4,7 млн. евро на каждую из них.

В прошлом году проводилось аналогичное исследование и в США. Тогда было опрошено 329 организаций, которыми было утеряно более 86 тыс. ноутбуков, а совокупная величина финансовых потерь составила 2,1 млрд. долл.

Таким образом, можно сделать вывод о том, что проблема безопасности информации, хранящейся на мобильных устройствах, приобретает угрожающий характер. Что можно представить в качестве последней линии физической защиты? Шифрование. А является ли шифрование панацеей?

Рассмотрим новый продукт от компании Elcomsoft - Elcomsoft Forensic Disk Decryptor, который предназначен для расшифровки криптоконтейнеров алгоритмов шифрования BitLocker, PGP и TrueCrypt и проведения анализа хранящихся в зашифрованных томах данных. Поддерживаются как фиксированные, так и портативные носители, включая PGP в режиме шифрования всего диска, а также съемные диски, защищенные с помощью BitLocker To Go. При этом с помощью данного продукта можно как полностью расшифровать содержимое защищенного тома, так и работать в реальном времени с подключением зашифрованных томов (носителей) и расшифровкой данных «на лету».

Перечислим возможности продукта.

Расшифровка информации, защищенной тремя самыми распространенными криптоконтейнерами.

Поддержка защищенных томов BitLocker, PGP и TrueCrypt.

Поддержка портативных носителей и флэш-карт, защищенных BitLocker To Go.

Поддержка всех режимов работы PGP, включая режим шифрования всего диска.

Доступ в режимах реального времени и полной расшифровки.

Извлечение ключей расшифровки данных из файлов гибернации, файла-образа оперативной памяти компьютера.

Извлекает все ключи из дампа оперативной памяти единовременно, даже если в системе имеется более одного криптоконтейнера.

Гарантия целостности и неизменности исследуемых данных.

Восстановление и сохранение ключей расшифровки данных.

Поддержка 32- и 64-разрядных версий Windows.

Следует отметить, что Elcomsoft Forensic Disk Decryptor извлекает ключи, с помощью которых были зашифрованы данные. С помощью этих ключей расшифровка осуществляется в реальном времени – практически мгновенно. Продукт поддерживает три метода извлечения ключей расшифровки:

* анализ файла гибернации (исследуемый компьютер выключен);

* анализ слепка оперативной памяти компьютера, при этом слепок памяти может быть создан с помощью соответствующих криминалистических продуктов;

* атака через порт FireWire (компьютер должен быть включен, а зашифрованные тома – подключены); для проведения атаки через порт FireWire требуется дополнительный компьютер с установленным бесплатным продуктом (например, Inception).

Извлечение ключей для расшифровки данных

Для получения слепка памяти я использовал программное обеспечение OSForensics (http://www.osforensics.com), см. экран 1.

Ключ расшифровки необходим для получения доступа к зашифрованным данным и расшифровки содержимого криптоконтейнера. Elcomsoft Forensic Disk Decryptor поддерживает три метода извлечения ключей, выбор зависит от того, включен или выключен исследуемый компьютер, а также от того, существует ли возможность запустить на исследуемом компьютере программу для снятия образа («слепка») оперативной памяти. Рассмотрим все варианты.

Компьютер выключен. В этом случае ключи извлекаются из файла гибернации. Защищенные тома должны быть подключены перед выключением компьютера. Если криптоконтейнер был размонтирован перед созданием файла гибернации, извлечь из него ключи будет невозможно.

Компьютер включен. При возможности на исследуемом компьютере запускается программа для снятия слепка оперативной памяти. Содержимое оперативной памяти сохраняется в файл, из которого Elcomsoft Forensic Disk Decryptor извлекает ключи расшифровки. Зашифрованные тома в момент снятия слепка должны быть подключены; в противном случае ключ расшифровки извлечь не удастся. Подробное описание этой технологии и полный список как коммерческих, так и бесплатных программ доступны по адресу http://www.forensicswiki.org/wiki/Tools:Memory_Imaging.

Компьютер включен в режиме ограниченного доступа. Если запуск программ на исследуемом компьютере невозможен (не хватает прав, нет пароля от учетной записи пользователя и т.д.), извлечение ключей возможно посредством проведения атаки через порт FireWire. Атака производится с отдельного компьютера или ноутбука, подключенного к исследуемому компьютеру по интерфейсу FireWire. Для проведения атаки используется бесплатная утилита, устанавливаемая отдельно (например, Inception, по ссылке http://www.breaknenter.org/projects/inception/). Данный вид атаки дает результат, близкий к стопроцентному. Зашифрованные тома на момент атаки должны быть подключены.

После извлечения ключи расшифровки сохраняются в базе данных, затем Elcomsoft Forensic Disk Decryptor предложит провести полную расшифровку содержимого криптоконтейнера или подключить защищенные тома в виде новых дисков для расшифровки «на лету», см. экран 2.

Всегда ли поиск ключей будет эффективным? На самом деле нет.

Методы противодействия

Если вы применяете BitLocker и внимательно читали рекомендации Microsoft по использованию режима шифрования BitLocker, то должны были запомнить, что:

Вы никогда не задавались вопросом, а почему так? Причины на самом деле просты.

1. Если вы шифруете только диск данных, да еще при этом используете гибернацию, ваш ключ шифрования можно извлечь из файла гибернации, который будет находиться на незашифрованном системном разделе.

2. Если даже оба раздела зашифрованы, но вы используете гибернацию, ваш компьютер, пробудившись, не будет спрашивать пароль BitLocker, а сразу запросит ваш пароль пользователя. Большинство предпочитает беспарольную учетную запись, да еще с правами локального администратора. А кто мешает снять дамп памяти? Никто! А, следовательно, злоумышленник просто может получить ваши ключи шифрования.

При использовании алгоритма PGP для противодействия взлому пользователь может предусмотреть принудительное отключение зашифрованных дисков и криптоконтейнеров (экран 4). Но все ли это делают?

Вместе с тем необходимо учесть, что если заряд батареи ноутбука чрезвычайно мал и происходит автоматический переход в режим энергосбережения, то тома могут быть не размонтированы автоматически! Поэтому внимательно следите за уровнем заряда батарей.

Российские разработчики смогли взломать криптоконтейнеры BitLocker, PGP и TrueCrypt (13:37) 25.12.2012

Российская компания ElcomSoft разработала продукт для расшифровки информации, хранящейся в динамических криптоконтейнерах BitLocker, PGP и TrueCrypt. Новый продукт компании Elcomsoft Forensic Disk Decryptor предназначен для расшифровки содержимого трёх самых популярных криптоконтейнеров. Продукт позволяет снимать защиту мгновенно, извлекая необходимые для расшифровки ключи из слепка оперативной памяти компьютера или файла гибернации и расшифровывая данные «на лету».

В компании говорят, что Elcomsoft Forensic Disk Decryptor гарантирует целостность и неизменность извлечённых с помощью Elcomsoft Forensic Disk Decryptor данных. ElcomSoft также добавляет поддержку True Crypt и BitLocker To Go в программу Elcomsoft Distributed Password Recovery для восстановления текстовых паролей, защищающих зашифрованные контейнеры с помощью ряда современных атак, включая атаку по словарю с мутациями, атаку по маске и прямой перебор паролей.

«Все три криптоконтейнера обеспечивают действительно стойкую защиту», — говорит Андрей Малышев, криптоаналитик ElcomSoft. «Но даже самым устойчивым ко взлому продукту никто не будет пользоваться, если пользоваться им неудобно. Неизбежные компромиссы, на которые пришлось пойти разработчикам BitLocker, PGP и TrueCrypt, являются тем самым слабым звеном, которое мы смогли использовать для снятия защиты.»

«До появления Elcomsoft Forensic Disk Decryptor с зашифрованными дисками работал только Elcomsoft Distributed Password Recovery», говорит Юрий Коненков, ведущий крипто-аналитик компании ElcomSoft. «Программа использовала метод прямого перебора пароля. Сегодня мы представляем специальный инструмент, который использует совершенно иной подход к расшифровке дисков, защищенных с помощью PGP, True Crypt, BitLocker и BitLocker To Go. Кроме того, мы добавили возможность перебора паролей к контейнерам TrueCrypt и BitLocker To Go в программу Elcomsoft Distributed Password Recovery.»

ElcomSoft также добавляет поддержку True Crypt и BitLocker To Go в программу Elcomsoft Distributed Password Recovery для восстановления текстовых паролей, защищающих зашифрованные контейнеры с помощью ряда современных атак, включая атаку по словарю с мутациями, атаку по маске и прямой перебор паролей.

С помощью Elcomsoft Forensic Disk Decryptor можно как полностью расшифровать всё содержимое защищённого тома целиком, так и получать выборочный доступ к данным в режиме реального времени. В этом режиме зашифрованные тома подключаются в виде отдельных дисков, а необходимые данные расшифровываются «на лету». Режим выборочного доступа позволяет следователям получить доступ к важным материалам максимально оперативно.

Ключи, необходимые для расшифровки данных, хранятся в оперативной памяти компьютера – это необходимо для возможности получения доступа к файлам самими программами-криптоконтейнерами. Эти ключи сохраняются в файл гибернации в момент выключения компьютера (а точнее – перевода в спящий режим). Существует масса продуктов, способных снять слепок памяти работающего компьютера. Elcomsoft Forensic Disk Decryptor способен

извлечь необходимые для расшифровки данных ключи из файлов гибернации и слепков оперативной памяти, созданных любой криминалистической программой, а также полученных методом атаки через порт FireWire.

Для корректной работы программы в момент снятия образа оперативной памяти (или в момент «засыпания» компьютера) криптоконтейнер должен быть подключен. В противном случае ключи расшифровки данных моментально уничтожаются, и зашифрованные диски не могут быть расшифрованы без знания оригинального текстового пароля, вводимого пользователем в момент подключения защищённого диска.

С помощью этого инструмента можно извлечь данные из зашифрованного тома диска (FileVault 2, PGP, BitLocker или TrueCrypt), используя ключ двоичного шифрования, содержащийся в ОЗУ компьютера.

- Извлечение ключа проанализировав файлы дампа памяти или файлы гибернации, поможет новый выпуск Elcomsoft Forensic Disk Decryptor, включая все что отсутствовало в более ранних версиях. Обычные текстовые пароли и ключи восстановления, Microsoft-подписанный инструмент визуализации RAM на уровне ядра, теперь доступна долгожданная переносная версия и поддержка стандартного снимка EnCase .E01 и зашифрованных снимков DMG. Автоматическое определение всех зашифрованных томов и предоставление подробной информации о методе шифрования, используемом для каждого тома. Запустим программу и посмотрим на примере.

- Запустили Elcomsoft Forensic Disk Decryptor 2.0 и открываете зашифрованный диск или образ диска. EFDD сканирует диск и идентифицирует все зашифрованные тома, доступные на этом диске. Тома вместе с соответствующими настройками шифрования отображаются в главном окне, картинка ниже:

- В предыдущих версиях были ограничения установкой или расшифровкой томов с помощью двоичных криптографических ключей, извлеченных из образа памяти компьютера или файла гибернации. Уязвимость в использовании паролей с открытым текстом или ключей условного депонирования для доступа к данным, хранящимся в зашифрованных контейнерах, была очень скудной.

- В EFDD 2.0. добавили новые способы монтирования или де шифрования зашифрованных томов. Также можно использовать двоичный криптографический ключ, если знаете пароль исходного контейнера, тогда его можно ввести для монтирования тома для его полного де шифрования или автономного анализа.

- Еще один способ получить доступ к зашифрованным данным это использовать ключ escrow или ключ восстановления, как их иногда называют. Клавиши Escrow предлагают резервную копию сортировки, предоставляя законному владельцу расшифровывать данные, если пароль утерян, забыт.

- Для зашифрованных томов BitLocker, ключ восстановления можно извлечь из Active Directory или из личных учетных записей, учетной записи пользователя Microsoft по этой ссылке:

- Для де шифрования томов BitLocker ознакомитесь на официальном блоге Elcomsoft и. Вы также можете узнать, что изменилось в BitLocker в November Update на сайте Microsoft.

- Для FileVault 2 вы можете извлечь ключ восстановления из Apple iCloud, тогда вам понадобится утилита.

- Изначально EFDD был сделан для сканирования энергозависимой памяти компьютера. Ниже на картинке EFDD ищет криптографические ключи, которые используются для доступа к данным хранящимся в зашифрованных контейнерах. Если будет найден криптографический ключ, тогда расшифровать контейнер не составит труда и не надо будет атак на исходный пароль обычного текста.

- Изначально Elcomsoft Forensic Disk Decryptor полагался на образы памяти, снятые сторонними инструментами. Версия 2.0 поставляется с уже имеющимся инструментом для обработки образа памяти в критической ситуации, который использует нулевой уровень доступа к ОЗУ компьютера. Инструмент обработки RAM включает в себя драйвер режима ядра, который несет цифровую подпись Microsoft, что полностью совместимо с 32-разрядными и 64-битными версиями Windows.

- Потому что нужен доступ ко всем областям памяти компьютера, включая области которые активно защищены с помощью системных или сторонних антидемпинговых и антиотладочных инструментов. Некоторые утилиты, программы, сбора данных запускаются в пользовательском режиме и им запрещается доступ к определенным защищенным, как выше писал, областям в ОЗУ компьютера. ЕlcomSoft поставляется с драйвером уровня ядра, который работает в самом привилегированном «нулевом» окружении системы, имея полный и неограниченный доступ ко всем областям памяти компьютера, это круто!

- Драйвер с цифровой подписью Microsoft позволяет утилите, программе, быть установленным (или запущенным) на компьютере, на котором проверяется подпись драйвера. Собственно чтобы было все без ограничений во всех направлениях и областях, выражусь так.

- Портативная версия также поддерживает снимки EnCase в стандартном формате.EO1 как и установочная, а также зашифрованные снимки DMG. Программу можно запустить на запущенных системах с USB-накопителя. Для создания портативной версии нужно установить на свой компьютер утилиту и зарегистрировать ее вашим лицензионным ключом. Далее создадите переносную версию утилиты, картинка ниже:

- Затем вы можете использовать новую созданную переносную версию программы для захвата энергозависимой памяти других компьютеров, монтирования, де шифрования зашифрованных томов.

- Если вы покупали ранее программу, тогда вы сможете бесплатно обновить до последней версии. Если вы желаете приобрести лицензию на использование Elcomsoft Forensic Disk Decryptor 2.0 тогда зайдите на официальный сайт и ознакомитесь с предложениями о покупки. Хороший софт всегда платный, это факт, конечно есть и исключения но их очень мало. С этой программой вы получаете хорошего помощника, который восстановит ваши файлы в случае заражения вирусами шифровальщиками. Также как выше писал если забыли или утеряли пароль к зашифрованному диску, контейнеру. Остались вопросы, с радостью отвечу в комментариях чуть ниже на этой странице.

Что нового?

Обзор Elcomsoft Forensic Disk Decryptor 2.0

Способы расшифровки:

Инструмент визуализации памяти, уровня ядра. Найти ключ для открытия крипто контейнера.

Почему для устройства обработки образа, снимка, требуется драйвер уровня ядра?

Создание портативной версии Elcomsoft Forensic Disk Decryptor 2.0

Elcomsoft Forensic

Disk Decryptor

1.0.124

– эта программа предназначена для расшифровки криптоконтейнеров BitLocker, PGP и TrueCrypt и проведения криминалистического анализа хранящихся в зашифрованных томах данных. Поддерживаются как фиксированные, так и портативные носители, включая PGP в режиме шифрования всего диска, а также съёмные диски, защищённые с помощью BitLocker To Go. С помощью Elcomsoft Forensic Disk Decryptor можно как полностью расшифровать содержимое защищённого тома, так и работать в реальном времени с подключением зашифрованных томов и расшифровкой выбранных данных «на лету». Основные возможности программы Elcomsoft Forensic Disk Decryptor:

Скачать программу можно по прямой ссылке (с облака) внизу страницы.

нажмите на картинку и она увеличится

| Системные требования: | |

| Операционная система: | Windows XP,Vista,7,8 (x86,x64) |

| Процессор: | 1 ГГц |

| Оперативная память: | 512 МБ |

| Место на жестком диске: | 8,8 МБ |

| Язык интерфейса: | английский |

| Размер: | 8,3 МБ |

| апте4ка: | в комплекте |

| *архив БЕЗ пароля |

откроется в новом окне

Android